Malware ist ein zusammengesetztes Wort aus „malicious“ und „Software“ – also „schädliches Programm“. Malware ist jedoch nicht Malware. Dieser Artikel soll einem absoluten Laien etwas Licht in die Dunkelheit bringen.

Warum schreibt jemand ein schädliches Programm?

Was vielleicht einmal als Spaß oder technische Spielerei ohne bösartigen Gedanken begonnen haben mag ist heute ein riesiger Markt und es geht nur noch um eines: Geld. Es wird alles zu Geld gemacht: Ihre Nutzerdaten, Ihr Surfverhalten, Ihre Vorlieben, Ihre Passwörter, Ihre Emails und natürlich auch ganz ohne weiter Umwege Ihr Geld, egal ob Sie dieses überweisen oder in Form von Prepaid-Karten abgeben sollen. Die Methoden sind viel gefächert, das Vorgehen organisiert und professionell. Kriminelle und Sicherheitsforscher auf der ganzen Welt befinden sich in einem Katz-und-Maus-Spiel, das langsam an einen Cyberkrieg grenzt. Das ist spätestens dann der Fall, wenn man versucht an Geheimdienstinformationen anderer Nationen zu gelangen. Malware ist manchmal nur für einen ganz bestimmten Zweck programmiert. Ein Schädling namens „Stuxnet“ war beispielsweise – stark vereinfacht – dafür gedacht iranische Atomkraftwerke zu befallen. Andere Schädlinge wollen Sie nur mit Werbung belästigen.

Was vielleicht einmal als Spaß oder technische Spielerei ohne bösartigen Gedanken begonnen haben mag ist heute ein riesiger Markt und es geht nur noch um eines: Geld. Es wird alles zu Geld gemacht: Ihre Nutzerdaten, Ihr Surfverhalten, Ihre Vorlieben, Ihre Passwörter, Ihre Emails und natürlich auch ganz ohne weiter Umwege Ihr Geld, egal ob Sie dieses überweisen oder in Form von Prepaid-Karten abgeben sollen. Die Methoden sind viel gefächert, das Vorgehen organisiert und professionell. Kriminelle und Sicherheitsforscher auf der ganzen Welt befinden sich in einem Katz-und-Maus-Spiel, das langsam an einen Cyberkrieg grenzt. Das ist spätestens dann der Fall, wenn man versucht an Geheimdienstinformationen anderer Nationen zu gelangen. Malware ist manchmal nur für einen ganz bestimmten Zweck programmiert. Ein Schädling namens „Stuxnet“ war beispielsweise – stark vereinfacht – dafür gedacht iranische Atomkraftwerke zu befallen. Andere Schädlinge wollen Sie nur mit Werbung belästigen.

Klassifizierung

Wir wollen an dieser Stelle nur auf alltägliche Schädlinge eingehen.

- Spyware: Dies sind Datenschnüffler. Sie protokollieren Ihre Tastenanschläge und Mausklicks, entweder um Passwörter auszuspähen oder Ihr Surfverhalten an Dritte weiter zu leiten.

- Adware: Wie aus dem Namen ableitbar („Advertisment Software“) enthält dieses Kategorie Programme entweder Reklame oder sie dienen der Marktforschung. Sie sind zwar nicht schädlich im eigentlichen Sinn, zehren aber an der Systemperformance und werden als PUP von Scannern erkannt – Potential unwanted Program – also vermutlich Software, die Sie gar nicht wollten. Diese nervigen Gäste installieren sich oft ungewollt mit. Browserleisten und kleine „Suchhelfer“ gehören meist hier zu.

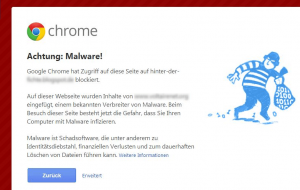

- Scareware: Diese Programme sind darauf angelegt den Benutzer zu erschrecken und so dafür zu sorgen, dass er Geld oder Informationen herausgibt. Ein Beispiel: Das Programm X soll ein neuartiger Scanner sein, der Probleme an ihrem Computer entdeckt. Der Scan läuft und findet einige kleine aber auch gravierende Probleme. Das Programm kann in der Freewareversion die Probleme aber nur finden und nicht beseitigen. Die Vollversion kostet einen geringen bis mittleren Betrag, den Sie meist mit einem unseriösen Zahlungsmittel bezahlen sollen. Man denkt sich vielleicht naja 10 EUR kann ich für meine Sicherheit schon investieren und tatsächlich – die Vollversion beseitigt dann die Fehler, die gar nicht da waren und ein Kleinkrimineller ist um 10 EUR glücklicher.

- Trojaner („Trojanisches Pferd“): Es handelt sich hier um ein Programm, das sich als nützlich ausgibt, aber eine schädliche Komponente enthält. Ähnlich wie Odysseus seine Krieger nach Troja einschleuste, versucht der Schädling Sie also zu täuschen, damit Sie ihn aktiv auf Ihren Rechner bringen.

- Viren: Dies sind die ältesten bekannten Schädlinge. Sie hängen ihren Programmcode einfach an das Ende aller Programme, die Sie aufrufen und infizieren so mit der Zeit den ganzen Computer. Sie verbreiteten sich ganz schnell über Datenträger auf andere Computer (Disketten, USB-Sticks). Heute gibt es diese Gattung kaum noch.

- Würmer: Der Wurm arbeitet ähnlich wie ein Virus, verbreitet sich aber auch selbständig über Computernetzwerke (lokal, Internet). Vielleicht erinnern Sie sich noch an den „I love you!“ Schädling, der seinerzeit (4. Mai 2000) sehr viele Outlook-Programme auf der ganzen Welt lahm gelegt hatte? Das war vielleicht der erfolgreichste Wurm aller Zeiten mit einer geschätzen Schadenssumme von 10 Mrd. US-Dollar.

- Ransomware: Diese Variante sperrt den Computer und versucht vom Benutzer 50 EUR oder auch mehr für die Entsperrung zu erpressen. Wahlweise werden auch die Dateien unrettbar verschlüsselt. Häufig wurde dies als Bußgeld tatsächlich existierender Behörden getarnt.

Funktionsweise

Mit der Funktionsweise dieser Schädlinge beschäftigen sich täglich hunderte Experten weltweit. Selbst für einen ausgebildeten Helfer ist es teilweise schwer den Überblick zu behalten. Wir wollen an dieser Stelle nur eine Idee geben, wie solche Programme funktionieren.

Damit ein Programm läuft muss es zuvor gestartet werden. Das ist immer so und einfach eine logische Konsequenz. Schaltet man den Computer ab werden alle Programme beendet. Nach einem Neustart sollte also wieder alles okay sein oder? Rein theoretisch ja. Es gibt in der Tat Schädlinge, die nur im Arbeitsspeicher existieren. Sie sind für Scanner, die meist nur Dateien durchsuchen schwer zu finden. Ein Neustart schafft hier Abhilfe. Daher befallen solche Schädlinge auch meist Computer, die selten oder nie neugestartet werden, also Webserver oder Datenbankserver – auch Router, wie ihn jeder im Haushalt hat, können hiervon betroffen sein.

Ein „normaler“ Schädling muss also gestartet werden. Ähnlich wie Teile des Betriebssystems, die ja auch bei jedem Rechnerneustart geladen werden, trägt sich der Schädling genau an der gleichen Stelle ein. Der Fachmann spricht von „Startpunkten“. Von diesen gibt es eine sehr sehr große Zahl. Man erinnert sich vielleicht noch an die „autoexec.bat“, die vor Jahrzehnten weitere Programme gestartet hat. So ähnlich funktioniert es auch hier. Diese Startpunkte sind oft in der Registry zu finden, der Systemregistrierung. Das ist eine gigantische Datenbank, mit der Windows alle wichtigen Parameter verwaltet. Diese Startpunkte heißen dann Run, RunOnce, RunOnceEx, RunServiceOnce und so weiter. Es gibt wirklich viele davon.

Eine andere Startmethode ist, dass der Schädling sich als Systemdienst einträgt und sogar hoch offiziell von Windows gestartet wird oder aber der Schädling tauscht die Datei eines legitimen Dienstes aus. Statt des Druckerdienstes wird zunächst der Schädling geladen und dann hinterher noch der Druckerdienst, damit es nicht auffällt.

Wirklich geschickte Schädlinge haben einen Treiber. Dies ist ein spezieller Dienst, der noch vor de

m eigentlichen System geladen werden muss. Ist er geladen, dann versteckt sich der Schädling vor Scannern, die meist viel später geladen werden. So ein Schädling könnte auch ein Rootkit sein, welches das System selbst manipuliert, damit er nicht aufgespürt werden kann.

Der perfekte Schädling setzt aber noch früher an. Ein Bootkit klinkt sich in den Startvorgang selbst ein, noch bevor die ersten Teile von Windows geladen werden und speichert seinen Schadcode unter Umständen an Stellen, die von Windows nicht einmal gefunden werden können. Die Schädlinge überlebten teilweise sogar eine normale Neuformatierung der Festplatte. Glücklicherweise gibt es kaum noch Fälle davon. Neue Bootmechanismen und andere Hardware haben diese und auch besondere, hardwarenahe Schädlinge beinahe ausgerottet.

Was macht die Malware?

Einmal gestartet verrichtet die Malware nun ihre Arbeit. Davon gibts ein paar Varianten:

- Sie erhalten immer mal wieder Werbung, obwohl Sie gar nichts geklickt haben.

- Ihre Passwörter und persönlichen Daten werden aus geschnüffelt und sofort an einen Zentralserver übertragen.

- Die Rechenleistung Ihres Rechner wird verwendet, um Berechnungen auszuführen.

- Ihr Rechner wird zu einem Zombie und verteilt den Schadcode im Internet. Er ist dann Teil eines Netzwerks, das ähnlich wie das Torrent-Netzwerk arbeitet. Durch diese Dezentralisierung ist der Schädling extrem schwer auszurotten.

- Die Malware scannt nach anderen Schädlingen und vernichtet sie. Klingt paradox, aber je mehr Schädlinge auf einem System sind, um so höher ist das Risiko selbst entdeckt und gelöscht zu werden.

- Der Schädling „schläft“ bis er zentral aktiviert wird und versucht sich still weiter zu verbreiten.

- Die Malware verschlüsselt alle Ihre Dokumente und versucht Sie dann zu erpressen.

Gedanken zum Schluß

Dieser Artikel kann nur eine grobe Idee davon geben, was sich da tatsächlich abspielt. Sich jetzt ein Systemanalysetool zu besorgen und dann Dateien zu löschen, die einem seltsam vorkommen, geht für einen ungeübten Anwender üblicherweise in die Hose. Überlassen Sie das bitte einem Experten! Unsere Helfer werden über viele Wochen und Monate an vielen, sorgfältig ausgewählten Fallbeispielen geschult. Das ist nichts was man mal so eben an einem langweiligen Nachmittag ausprobieren sollte. Aber es gibt auch eine gute Nachricht: Wir bilden Interessierte auch aus. Ausbildungsplätze sind immer einmal wieder frei und bewerben kann sich jeder.