Contents

- Was ist TorrentLocker?

- Was soll man machen, wenn man mit TorrentLocker infiziert ist?

- Ist es möglich, alle Dateien, die durch TorrentLocker verschlüsselt worden sind, zu entschlüsseln?

- TorrentLocker und Netzwerkfreigabe

- Regionale Verbreitungsmethoden der Malware TorrentLocker

- Die „CryptoLocker Buy Description Site“ (Bezahlseite von Torrentlocker)

- Wird es alle Dateien entschlüsseln, wenn man den TorrentLocker „bezahlt“?

- Wie man verschlüsselte Dateien von TorrentLocker wiederherstellen kann

- Wie man verschlüsselte Dateien von TorrentLocker mit Hilfe von „Shadow Volume Copies“ entschlüsseln kann

- Wie man verschlüsselte Dateien in Dropbox Ordnern wiederherstellen kann

- Schutzmaßnahmen, um sich von TorrentLocker schützen zu können

- Spezifische Anwendungen trotz „Software Restriction Policies“ zum laufen bringen

Was ist TorrentLocker?

Dies ist eine Übersetzung der TorrentLocker Information @ BleepingComputer.com von Lawrence Abrams.

Übersetzt von Machiaveli mit freundlicher Genehmigung von L. Abrams.

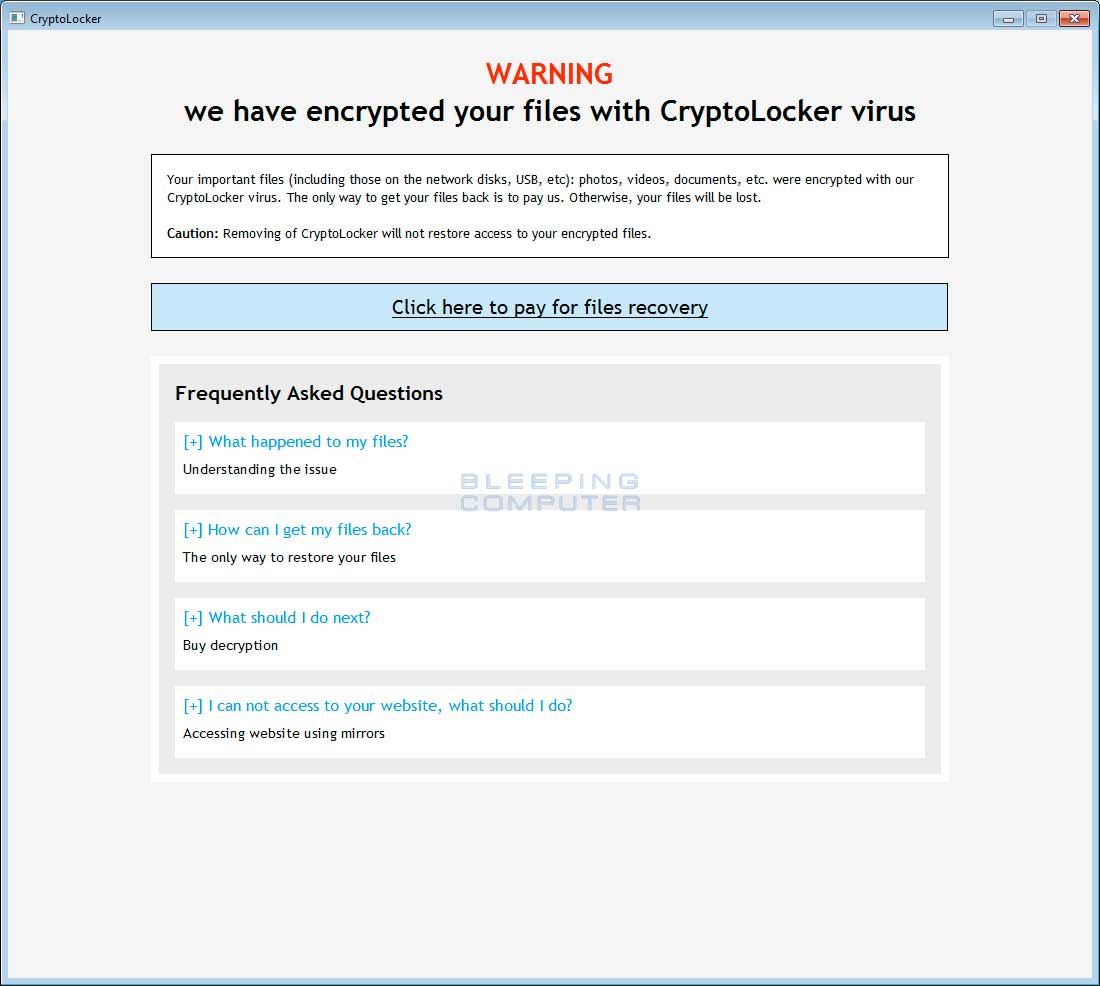

TorrentLocker ist eine Ransomware, welche Daten verschlüsselt und Ende August 2014 herausgekommen ist. Sie zielt auf alle Windows Versionen wie Windows XP, Windows 7 und Windows 8 ab. Wenn TorrentLocker ein System erstmals infiziert hat wird es nach Daten suchen, die es verschlüsseln kann (AES Verschlüsslung), was zur Folge hat, dass man diese Dateien nicht mehr öffnen kann. Hat die Malware alle Daten verschlüsselt (auf jedem Datenträger), wird ein Fenster aufpoppen, indem die Anweisung steht, wie man alle Dateien entschlüsseln kann. Dieses Fenster enthält den Link zu der sogenannten „CryptoLocker Buy Decription“, welches die Anzahl der verschlüsselten Daten und Anweisungen zur Zahlung beinhaltet. Am Anfang wird ein Preis von $550 USD angegeben, wobei dieser Preis nach 3 Tagen steigt. Diese Malware muss mit Bitcoins bezahlt werden, welche Bitcoin Adresse für jeden User gleich zu sein scheint.

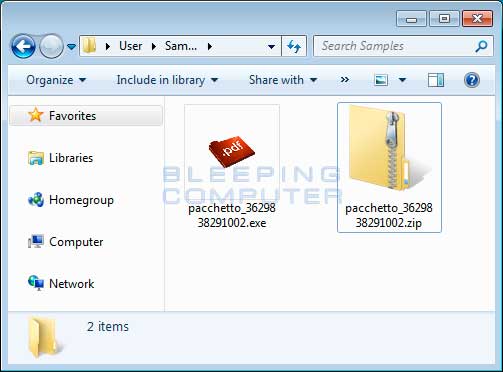

TorrentLocker wird durch Emails, die vorgeben, Benachrichtigungen für einen Schiffsversand, Verstöße gegen die Straßenverkehrsordnung oder andere staatliche Briefe zu sein, verbreitet. Manche Emails enthalten den Installer der Malware als ZIP Datei oder Word Dokument, während andere Emails Dich auf gefälschte Seiten leiten, in denen man einen 5-Zeichen langen Code eingeben muss, um die Versandinfos etc. herunterzuladen. Wenn Du den Code eingibst, wird es eine ZIP Datei herunterladen, in der sich eine ausführbare Datei befindet, die sich als PDF Datei ausgibt. Beschreibungen über diese gefälschten Webseiten kann weiter unten nachgelesen werden.

Wenn diese gefälschten PDF Dateien geöffnet werden, werden diese den Computer mit TorrentLocker infizieren. Sie wird sich in den Ordnern %AppData%, %Temp% oder %WinDir% festsetzen. Sobald der Installer ausgeführt wurde, sucht die Malware auf allen Datenträgern nach Dateien, die verschlüsselt werden können. Wenn TorrentLocker eine unterstützte Datei findet, wird er diese verschlüsseln und ein .encrypted an den Dateinamen anfügen. Die Dateien, die entschlüsselt werden können, tragen folgende Dateiendungen:

*.wb2, *.psd, *.p7c, *.p7b, *.p12, *.pfx, *.pem, *.crt, *.cer, *.der, *.pl, *.py, *.lua, *.css, *.js, *.asp, *.php, *.incpas, *.asm, *.hpp, *.h, *.cpp, *.c, *.7z, *.zip, *.rar, *.drf, *.blend, *.apj, *.3ds, *.dwg, *.sda, *.ps, *.pat, *.fxg, *.fhd, *.fh, *.dxb, *.drw, *.design, *.ddrw, *.ddoc, *.dcs, *.csl, *.csh, *.cpi, *.cgm, *.cdx, *.cdrw, *.cdr6, *.cdr5, *.cdr4, *.cdr3, *.cdr, *.awg, *.ait, *.ai, *.agd1, *.ycbcra, *.x3f, *.stx, *.st8, *.st7, *.st6, *.st5, *.st4, *.srw, *.srf, *.sr2, *.sd1, *.sd0, *.rwz, *.rwl, *.rw2, *.raw, *.raf, *.ra2, *.ptx, *.pef, *.pcd, *.orf, *.nwb, *.nrw, *.nop, *.nef, *.ndd, *.mrw, *.mos, *.mfw, *.mef, *.mdc, *.kdc, *.kc2, *.iiq, *.gry, *.grey, *.gray, *.fpx, *.fff, *.exf, *.erf, *.dng, *.dcr, *.dc2, *.crw, *.craw, *.cr2, *.cmt, *.cib, *.ce2, *.ce1, *.arw, *.3pr, *.3fr, *.mpg, *.jpeg, *.jpg, *.mdb, *.sqlitedb, *.sqlite3, *.sqlite, *.sql, *.sdf, *.sav, *.sas7bdat, *.s3db, *.rdb, *.psafe3, *.nyf, *.nx2, *.nx1, *.nsh, *.nsg, *.nsf, *.nsd, *.ns4, *.ns3, *.ns2, *.myd, *.kpdx, *.kdbx, *.idx, *.ibz, *.ibd, *.fdb, *.erbsql, *.db3, *.dbf, *.db-journal, *.db, *.cls, *.bdb, *.al, *.adb, *.backupdb, *.bik, *.backup, *.bak, *.bkp, *.moneywell, *.mmw, *.ibank, *.hbk, *.ffd, *.dgc, *.ddd, *.dac, *.cfp, *.cdf, *.bpw, *.bgt, *.acr, *.ac2, *.ab4, *.djvu, *.pdf, *.sxm, *.odf, *.std, *.sxd, *.otg, *.sti, *.sxi, *.otp, *.odg, *.odp, *.stc, *.sxc, *.ots, *.ods, *.sxg, *.stw, *.sxw, *.odm, *.oth, *.ott, *.odt, *.odb, *.csv, *.rtf, *.accdr, *.accdt, *.accde, *.accdb, *.sldm, *.sldx, *.ppsm, *.ppsx, *.ppam, *.potm, *.potx, *.pptm, *.pptx, *.pps, *.pot, *.ppt, *.xlw, *.xll, *.xlam, *.xla, *.xlsb, *.xltm, *.xltx, *.xlsm, *.xlsx, *.xlm, *.xlt, *.xls, *.xml, *.dotm, *.dotx, *.docm, *.docx, *.dot, *.doc, *.txt

Es ist wichtig anzumerken, dass TorrentLocker alle Datentäger sowie entfernbare Datenträger, Netzwerke und auch DropBox Ordner nach passenden Dateien durchsucht.

Wenn die Suche nach verschlüsselbaren Dateien fertig ist, löscht es alle Shadow Volume Copies, die sich auf den infizierten Rechnern befinden. Es muss folgender Befehl ausgeführt werden, um den Shadow Volume zu erneuern:

„C:\Windows\SYsWOW64\cmd.exe“ /C „C:\Windows\Sysnative\vssadmin.exe“ Delete Shadows /All /Quiet

Nachdem die Dateien verschlüsselt worden sind, wird die Malware eine Notiz am Ort %UserProfile%\Desktop\DECRYPT_INSTRUCTIONS.html erstellen und diese auch anzeigen. Die Sprache und Dateiname ist abhängig vom Land (in dem die IP vom infizierten Rechner registriert ist). In welchen Ländern diese Malware verbreitet ist, wird später eingegangen werden.

Die Warnung, die oben auf dieser Notiz steht lautet: Warning – we have encrypted your files qith CryptoLocker virus

Auch wenn sich die Malware sich selbst als CryptoLocker bezeichnet, muss man sagen, dass es nicht die gleiche Infektion wie der originale Cryptolocker ist. Der originale CryptoLocker wurde durch Operation Tovar abgeschafft und verhindert. TorrentLocker ist eine komplett andere Infektion ohne jegliche Beziehung zu den originalen Cryptoplocker.

Was soll man machen, wenn man mit TorrentLocker infiziert ist?

Wenn man merkt, dass man mit dem TorrentLocker infiziert ist, sollte man schnellstmöglich reagieren und mit einem Anti-Virus Programm oder Anti-Malware-Programm den PC nach dieser Malware untersuchen. Die meisten Menschen merken die Existenz von TorrentLocker nicht, bis die Notiz erscheint.

Manche Ordner und Datei Pfade, welche zu dieser Malware gehören:

%Temp%

C:\<random>\<random>.exe

%AppData%

%LocalAppData%

%ProgramData%

%WinDir%

Ist es möglich, alle Dateien, die durch TorrentLocker verschlüsselt worden sind, zu entschlüsseln?

Zurzeit ist es nicht möglich, den Entschlüsselungscode herauszufinden, ohne TorrentLocker dafür zu bezahlen. Brute Force ist unrealistisch wegen des Aufwandes um einen AES Code zu entschlüsseln. Zudem helfen auch alle Entschlüsselung Programme jeglicher Firmen nicht. Die einzige Methode, um die verschlüsselten Daten wiederherzustellen, ist es, ein BackUp oder Dateiwiederherstellungsprogramme zu verwenden, und in manchen Fällen hilft auch die Shadow Volume Copy.

Die originale Version von TorrentLocker hatte eine schwache XOR Verschlüsselung verwendet, welche leicht zu entschlüsseln war, was aber privat gemacht wurde, um den Entwickler nicht zu alarmieren. Trotzdem veröffentlichten manche Menschen einen Blog Post, um den Entwickler auf diesen Fehler hinzuweisen. Daher wurde TorrentLocker überarbeitet und trägt deshalb eine starke AES Verschlüsselung mit sich, welches man nicht entschlüsseln kann.

TorrentLocker und Netzwerkfreigabe

TorrentLocker wird nur Daten in Netzwerken verschlüsseln, wenn diese als Laufwerksbuchstabe fungieren.

Es wird empfohlen, alle offene Netzwerke Schreibrechte für nötige Benutzergruppe oder überzeigte Benutzer zu geben. Das ist ein wichtiges Prinzip, das immer benutzt werden soll, ohne Rücksicht auf TorrentLocker.

Regionale Verbreitungsmethoden der Malware TorrentLocker

Wie schon gesagt, wird TorrentLocker durch Phishing Seiten, die eine legitime staatliche Seite simulieren, verbreitet. Daher ist die Verbreitung von TorrentLocker durch Phishing Seiten und die Notizen der Malware (das Fenster, das aufpoppt, wenn TorrentLocker alle Daten verschlüsselt hat) ortsabhängig. Da die angegebene Währung AUD, auch genannt Australien dollars, ist, kann man davon ausgehen, dass Australien als ursprüngliches Ziel diente, was dann letztendlich dennoch andere Länder betraf.

Die zur zeitigen regionalen Informationen befinden sich unten.

(Bilder – siehe BC)

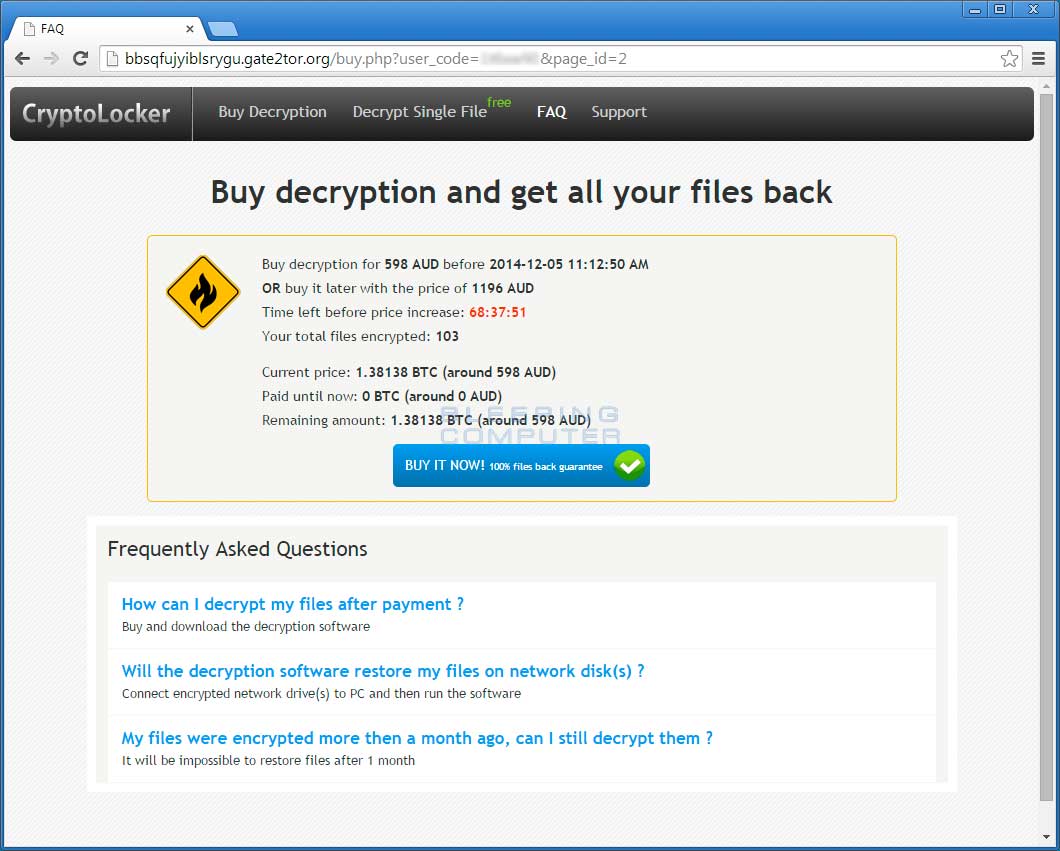

Die „CryptoLocker Buy Description Site“ (Bezahlseite von Torrentlocker)

The Entwickler dieser Malware haben eine TOR Website eingerichtet, damit die Opfer das Geld zahlen können, um die Dateien zu entschlüsseln. Diese Website nennt sich CryptoLocker Buy Decryption, welche darüber hinaus Informationen über die infizierten Dateien ausgibt, welche eine kostenlose Entschlüsselung für eine Datei anbietet und zudem eine Hilfe für Kunden enthält. Um den Link dieser Website rauszufinden, muss man die DECRYPT_INSTRUCTION.html öffnen, oder manche solcher html Dateien befinden sich auf dem Desktop, denn dies ist ortsabhängig. Wenn man die Webseite besucht hat, kann man das Geld einzahlen, welcher zurzeit bei $ 550 USD liegt, wobei man Bitcoins zu einer spezifischen Adresse schicken muss.

Ist der Bezahlvorgang abgeschlossen, muss man eine bestimmte Anzahl an Bitcoins Confirmation haben, um den Schlüssel und den Entschlüssler downloaden zu können. Falls diese Bestätigungen eingetreten sind, wird ein Link angezeigt, wo man den Entschlüssler downloaden kann. Dieser Entschlüssler kann dazu benutzt werden, nach verschlüsselten Daten zu suchen und diese zu entschlüsseln.

Wird es alle Dateien entschlüsseln, wenn man den TorrentLocker „bezahlt“?

Zuerst muss gesagt werden, man soll diese Malware nur in der letzten Notsituation bezahlen. Wenn man die Malware „bezahlt“ „belohnt“ man den Entwickler, welcher immer weiter machen wird, solche Malware zu entwickeln. Falls man keine andere Chance hat, kann man die Malware bezahlen, dann hat man die Möglichkeit den Entschlüssler zu downloaden, welcher alle verschlüsselten Daten wieder entschlüsselt. Falls die Zahlung bei den Entwicklern eingegangen ist und auch verifiziert wurde, wird ein Link angeboten, welcher den Download zum Entschlüssler und zum Key möglich macht. Man kann daraufhin dieses Programm benutzen, verschlüsselte Daten zu entschlüsseln. Angemerkt soll sein, dass der Prozess des Entschlüsselns einige Zeit in Anspruch nehmen kann.

Wie man verschlüsselte Dateien von TorrentLocker wiederherstellen kann

Man kann verschiedene Methoden verwenden, um verschlüsselte Daten wiederherzustellen.

Methode 1: BackUp

Die erste und zugleich beste Methode ist es, verschlüsselte Daten mit Hilfe eines BackUps wiederherzustellen. Falls man BackUps benutzt hat, soll man diese auch verwenden, um Daten wiederherzustellen.

Methode 2: File Recovery Software

Wenn TorrentLocker Daten verschlüsselt, macht es zuerst eine Kopie von der Datei, dann verschlüsselt es diese Datei und löscht die originale Datei. Deswegen ist es möglich, Wiederherstellungssoftware wie R-Studio oder Photorec zu verwenden, um möglicherweise die originalen Daten wiederherzustellen. Es sei angemerkt, je öfters/langer man den PC nach der Verschlüsselung benutzt, desto unwahrscheinlicher ist es, die Daten wiederherzustellen.

Methode 3: Shadow Volume Copies

Als letzte Möglichkeit kann man versuchen, verschlüsselte Daten per Shadow Volume Copies wiederherzustellen. Jedoch versucht die Malware die Shadow Volume Copies auf dem infizierten Rechner zu löschen, aber manchmal macht es dies nicht (wegen eines Fehlers), was die Wiederherstellung der verschlüsselten Daten ermöglicht. Für weitere Informationen zu diesem Thema besuche diesen Link: Dateien mit ShadowExplorer widerherstellen.

Methode 4: DropBox

Falls Daten in der Dropbox verschlüsselt worden sind, besuche diesen Link unten, um die verschlüsselten Daten wiederherzustellen.

How to restore files that have been encrypted on Dropbox Folders

Wie man verschlüsselte Dateien von TorrentLocker mit Hilfe von „Shadow Volume Copies“ entschlüsseln kann

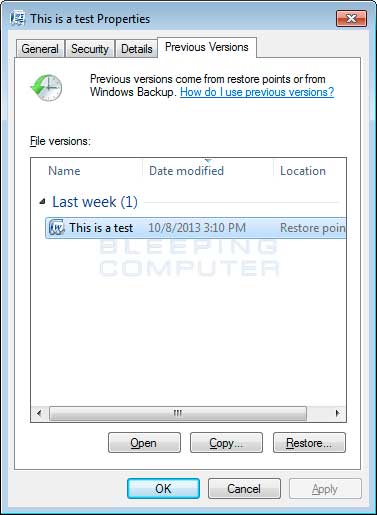

Falls man auf dem System die Systemwiederherstellung aktiviert hat, erstellt Windows eine sogenannte Shadow Copy welche eine Kopie von allen Dateien, die an diesem Zeitpunkt, an der die Systemwiederherstellung betätigt worden ist, gemacht hat. Diese Wiederherstellungspunkte können helfen, um frühere Dateiversionen, bevor sie von TorrentLocker infiziert worden sind, wiederherzustellen. Diese Methode ist nicht die sicherste, weil es trotz der „Entschlüsselung“ nicht mehr die neueste Version der Datei ist. Es muss zudem gesagt werden, dass Shadow Volume Copies nur für Windows XP Service Pack 2, Windows Vista , Windows 7 und Windows 8 zu Verfügung stehen.

Hinweis: Neuere Varianten von TorrentLocker versuchen Shadow Copies zu löschen, nachdem man die erste ausführbare Datei anklickt. Gott sei Dank ist TorrentLocker nicht dazu im Stande dies zu löschen, daher ist es ein Versuch wert, die Systemwiederherstellung zu benutzen.

In diesem Abschnitt werden zwei Methoden näher gebacht, um Dateien und Ordner von Shadow Volume Copies wiederherzustellen. Die erste Methode benutzt interne Windows Funktionen, die zweite Methode benutzt ein Programm, welches sich Shadow Explorer nennt.

Benutzen der Windows Internen Funktion

Um individuelle Dateien zu sichern muss man einen Rechtsklick auf diese Datei machen, dann Eigenschaften wählen, und dann auf den Tab „Vorherige Versionen“. Dieser Tab listet alle Kopien dieser Datei, die sich in der Shadow Volume Copy befinden und das Datum, an dem es gesichert wurde.

Um eine bestimmte Datei wiederherzustellen, muss man einfach auf den Button „Kopieren“ klicken und daraufhin den Ordner, indem man es kopieren will. Falls man eine ausgewählte Datei wiederherstellen und zu gleich ersetzen will mit der aktuellen Datei muss man auf den Button „Wiederherstellen“ klicken. Falls man zuerst den Inhalt dieser Datei überprüfen möchte, klickt man auf den Button „Öffnen“.

Dieselbe Methode kann verwendet werden, um ganze Ordner wiederherzustellen. Man muss dazu einfach einen Rechtsklick auf den jeweiligen Ordner machen, dann nochmals auf Eigenschaften klicken und wieder den Tab „Vorherige Versionen“ öffnen. Es wird sich ein ähnlicher Screen öffnen, indem man wiederrum die Buttons „Kopieren“ oder „Wiederherstellen“ klicken kann.

Benutzen von Shadow Explorer

Man kann auch das Programm Shadow Explorer benutzten um ganze Ordner wiederherzustellen. Wenn man es gedownloadet hat, kann man sich entweder die volle Installation auswählen oder sich für die „tragbare Version“ entscheiden. Beide erzielen letztendlich die gleiche Version.

Wenn man das Programm startet, wird man eine Liste von allen Datenträgern zu Gesicht bekommen und das Datum, an dem die Shadow Copy erstellt worden war. Wähle den Datenträger (blauer Pfeil) und das Datum (roter Pfeil) aus, an dem Du es wiederherstellen möchtest.

Um einen ganzen Ordner wiederherzustellen, macht man einen Rechtsklick auf ihn und wählt „Exportieren“ aus. Dann wird sich ein Fenster öffnen, das besagt, wo Du die Inhalte des Ordners speichern möchtest.

Wie man verschlüsselte Dateien in Dropbox Ordnern wiederherstellen kann

Falls man DropBox mit einem Datenträger verbunden hat, wird TorrentLocker versuchen die Dateien darauf zu verschlüsseln. DropBox bietet eine kostenlose Versionierung an, um alle verschlüsselten Dateien via Website wiederherzustellen. Der Wiederherstellungsprozess erlaubt es nur eine Datei statt einen Ordner wiederherzustellen.

Um eine Datei wiederherzustellen, muss man sich zuerst in Dropbox einloggen und dann zum Ordner navigieren, die die verschlüsselten Dateien enthält, die wiederhergestellt werden sollen. Falls man sich in diesem Ordner befindet, macht man einen Rechtsklick auf die verschlüsselte Datei und klickt dann auf vorherige Versionen.

Wenn man auf „Vorherige Versionen“ geklickt hat, wird sich ein Bildschirm öffnen, in dem es alle Versionen der verschlüsselten Dateien aufzählt.

Wähle die gewünschte Version aus und klick auf „Wiederherstellen“ um die Datei wiederherzustellen.

Jedoch soll angemerkt sein, dass der obige Prozess sehr lang dauern kann, wenn viele Ordner zu wiederherstellen sind. Falls man einen ganzen Ordner voller verschlüsselten Dateien wiederherstellen will, kann man auch den DropBox-Wiederherstellungs-Script verwenden, der sich hier befindet. Um diesen Script ausführen zu können, muss Python installiert sein. Eine Anleitung, wie man diesen Script anwendet, befindet sich in der README.md Datei.

Schutzmaßnahmen, um sich von TorrentLocker schützen zu können

Um sich vor TorrentLocker schützen zu können, kann man Windows Group oder einen sogenannten lokalen Policy Editor verwenden, um bestimmte ausführbare Dateien in bestimmten Pfaden via Software Restriction Policies zu blockieren. Wie das gemacht wird, siehe folgende Links:

http://support.microsoft.com/kb/310791

http://technet.microsoft.com/en-us/library/cc786941(v=ws.10).aspx

Die Datei Pfade, die für diese Infektionen und die des Droppers, benutzt wurden:

C:\Users\<User>\AppData\Local\<random>.exe (Vista/7/8)

C:\Users\<User>\AppData\Local\<random>.exe (Vista/7/8)

C:\Documents and Settings\<User>\Application Data\<random>.exe (XP)

C:\Documents and Settings\<User>\Local Application Data\<random>.exe (XP)

%Temp%

C:\Windows

Um TorrentLocker zu blockieren, muss man spezielle Pfadregeln aufstellen. Um diese Software Restriction Plocices anzuwenden, kann man entweder CryptoPrevent benutzen oder diese Regeln selbst aufstellen, indem man den lokalen Sicherheits Policy Editor benutzt.

Wie man CryptoPrevent benutzt

FoolishIT LLC war der Entickler dieses Tools, das sich CryptoPrevent nennt, welches automatisch vorgeschlagene Software Restriction Policy Pfad Regeln auf das System anwendet. Das erleichtert vieles für die Nutzer von Windows XP SP2 und neuere Windows Versionen, um schnell Software Restriction Policies auf das System anzuwenden, damit man man die Ausführung von TorrentLocker und ZBOT verhindert. Dieses Programm ermöglicht es sogar Regeln für alle Windows Versionen, eingeschlossen die Home Versionen, anzuwenden.

Ein neues Feature von CryptoPrevent ist es, Programme, die sich entweder im %AppData% oder im %LocalAppData% Verzeichnis befinden, auf eine sogenannte Whitelist zu setzen. Das verhindert, dass CryptoPrevent legitime Programme blockiert. Um diese neue Eigenschaft zu verwenden, muss man die Option Whitelist EXEs already located in %appdata% / %localappdata% erlauben, bevor man auf den Button Blockieren klickt.

Man kann CryptoPrevent von hier downloaden: http://www.foolishit.com/download/cryptoprevent/?ap_id=Bleeping

Weitere Informationen zu dem Tool befindet sich hier: http://www.foolishit.com/vb6-projects/cryptoprevent/?ap_id=Bleeping

Läuft das Programm, muss man auf den Button „Apply Protection“ klicken, um standradmäßige Software Restriction Policies auf das System anzuwenden. Falls man sich wünscht, die Einstellungen anzupassen, muss man die Checkboxes anpassen. Falls CryptoLocker Probleme verursacht, dann muss man die Anleitung weiter unten befolgen. Man kann zudem Software Restriction Policies entfernen, wenn man auf den Button „Undo“ klickt.

Wie man manuell Software Restriction Policy auf das System anwendet um sich vor Torrentlocker zu schützen

Um manuell diese Software Restriction Policies anzuwenden, muss man Windows Professional oder Windows Server installiert haben. Falls man diese Regeln für bestimmte Systeme anwenden will, kann man auch den lokalen Security Policy Editor verwenden. Falls man diese Regeln mür eine ganze Domain setzen will, muss man den Group Policy Editor verwenden. Wenn man aber ein Windows Home Benutzer ist, gibt es keinen lokalen Policy Security Editor und es empfiehlt sich, stattdessen CryptoPrevent zu nutzen. Um den lokalen Security Policy Editor zu verwenden, muss man auf den Home Button klicken, und dann in die Suchzeile folgendes eingeben: Local Security Policy und dann das Suchergebnis anklicken. Um den Group Editor öffnen zu können, gibt man Group Policy in die Suchleiste ein. In den unteren Beispielen wird der lokale Security Policy Editor verwendet.

Hat man den lokalen Security Policy Editor geöffnet, wird ein Screen wie der sich zeigen:

Erweitere Security Settings, dann klick auf Software Restriction Policies. Falls sich darunter nichts befindet, muss man eine neue Regel aufstellen. Um das zu machen klickt man auf Action, und dann auf New Software Restriction Policies. Das wird dann die Regel erlauben und man sieht ein Zweig unter Software Restriction Policies. Klicke auf Additional Rules, mach darauf einen Rechtsklick und klickte auf New Path Rule … bitte füge für jedes unten gelistete Zeile eine Pfadregel ein.

Falls Software Restriction Policies Probleme verursacht, muss man runter scrollen, da gibt es eine Anleitung wie man spezifische Anwendungen erlaubt.

Unten stehen ein paar Pfadregeln, welche wir empfehlen zu benutzen.

Blockieren von TorrentLocker mit der ausführbaren Datei in %AppData%

Pfad: %AppData%\*.exe

Security Level: Disallowed

Beschreibung: Ausführbare Dateien in %AppData% werden blockiert

Blockieren von TorrentLocker mit der ausführbaren Datei in %LocalAppData%

Pfad Windows XP: %UserProfile%\Local Settings\*.exe

Pfad Windows Vista/7/8: %LocalAppData%\*.exe

Security Level: Disallowed

Beschreibung: Ausführbare Dateien in %AppData% werden blockiert

Blockieren von Zbot mit der ausführbaren Datei in %AppData%

Pfad: %AppData%\*\*.exe

Security Level: Disallowed

Beschreibung: Verhindern von der Ausführung von Dateien in Unterordnern von %AppData%

Blockieren von Zbot mit der ausführbaren Datei in %LocalAppData%

Pfad Windows XP: %UserProfile%\Local Settings\*\*.exe

Pfad Windows Vista/7/8: %LocalAppData%\*\*.exe

Security Level: Disallowed

Beschreibung: Verhindern von der Ausführung von Dateien in Unterordnern von %AppData%

Blockieren von ausführbaren Dateien von archivierten Anhängen, welche mit WinRar geöffnet worden sind:

Pfad Windows XP: %UserProfile%\Local Settings\Temp\Rar*\*.exe

Pfad Windows Vista/7/8: %LocalAppData%\Temp\Rar*\*.exe

Security Level: Disallowed

Beschreibung: Ausführbare Dateien blockieren, die sich in Rar Archiven befinden

Blockieren von ausführbaren Dateien von archivierten Anhängen, welche mit WinZip geöffnet worden sind:

Pfad Windows XP: %UserProfile%\Local Settings\Temp\7z*\*.exe

Pfad Windows Vista/7/8: %LocalAppData%\Temp\7z*\*.exe

Security Level: Disallowed

Beschreibung: Ausführbare Dateien blockieren, die sich in Zip Archiven befinden

Blockieren von ausführbaren Dateien von archivierten Anhängen, welche mit WinZip geöffnet worden sind:

Pfad Windows XP: %UserProfile%\Local Settings\Temp\wz*\*.exe

Pfad Windows Vista/7/8: %LocalAppData%\Temp\wz*\*.exe

Security Level: Disallowed

Beschreibung: Ausführbare Dateien blockieren, die sich in Zip Archiven befinden

Blockieren von ausführbaren Dateien von archivierten Anhängen, welche mit Windows internernen WinZip geöffnet worden sind:

Pfad Windows XP: %UserProfile%\Local Settings\Temp\*.zip\*.exe

Pfad Windows Vista/7/8: %LocalAppData%\Temp\*.zip\*.exe

Security Level: Disallowed

Beschreibung: Ausführbare Dateien blockieren, die sich in Windows Zip Archiven befinden

Man kann im EventLog Einträge finden, die die blockierten Dateien anzeigen:

BILD

BILD

Spezifische Anwendungen trotz „Software Restriction Policies“ zum laufen bringen

Falls man Software Restriction Policies oder CryptoPrevent benutzt, um TorrentLocker zu blockieren, wird man vielleicht merken, dass dadurch auch legitime Dateien blockiert worden sind. Der Grund dafür ist, dass Unternehmen fälschlicherweise ihre Applikationen unter dem Benutzer Profil speichern anstatt im Programm Ordner. Wegen dies werden Software Restriction Policies die Ausführung dieser Dateien verhindern.

Gott sei Dank hat Microsoft Software Restriction Policies so entwickelt, dass eine bestimmte Pfadregel ein Programm erlaubt, sich auszuführen, und das alle Pfadregeln überschreibt, die dieses Programm blockieren. Falls eine Software Restriction Policy ein legitimes Programm blockiert, muss man manuelle Schritte, welche oben beschrieben worden sind, benutzen, um solche Pfadregeln zu setzen. Für dies muss man eine Pfadregel für ein bestimmtes Programm errichten und das Security Level auf Unrestricted setzen anstatt von Disallowed.

BILD

BILD

Hat man diese Pfadregel gesetzt, wird das vorher blockierte legitime Programm wieder laufen.

Neueste Kommentare